0.前言

第二周的受苦。

1.CRYPTO

1-1.RSA Attack

暴力破解出p,q,没什么好说的。

1-2.Chinses Character Encryption

不会。

1-3.The Password Plus Pro Max Ultra

不会。

1-4.RSA Attack 2

task.py的源码如下:

1 | import re |

可以看出有三个任务,分别对应了公约数模数分解、小指数明文爆破和共模攻击。

求出相加即为最终flag。

下面给上共模攻击的脚本:

1 | from libnum import n2s |

2.IoT

2-1.空气中的信号

不会。

3.MISC

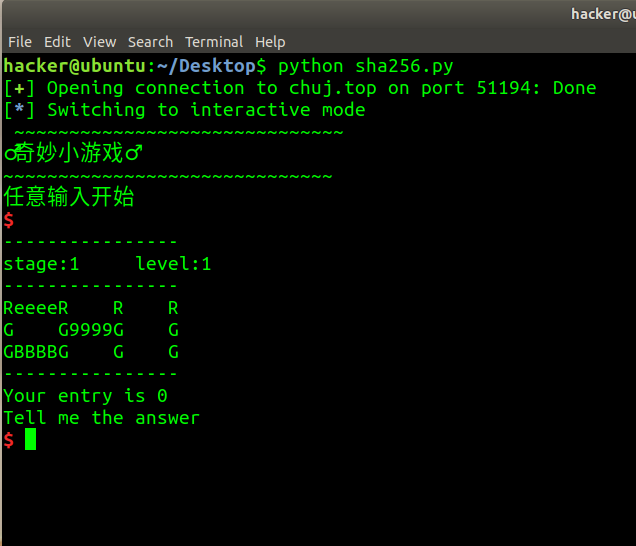

3-1.奇妙小游戏

鬼脚图。

如图,具体玩法自己搜。通道从0开始。

玩完全部即可得到flag。

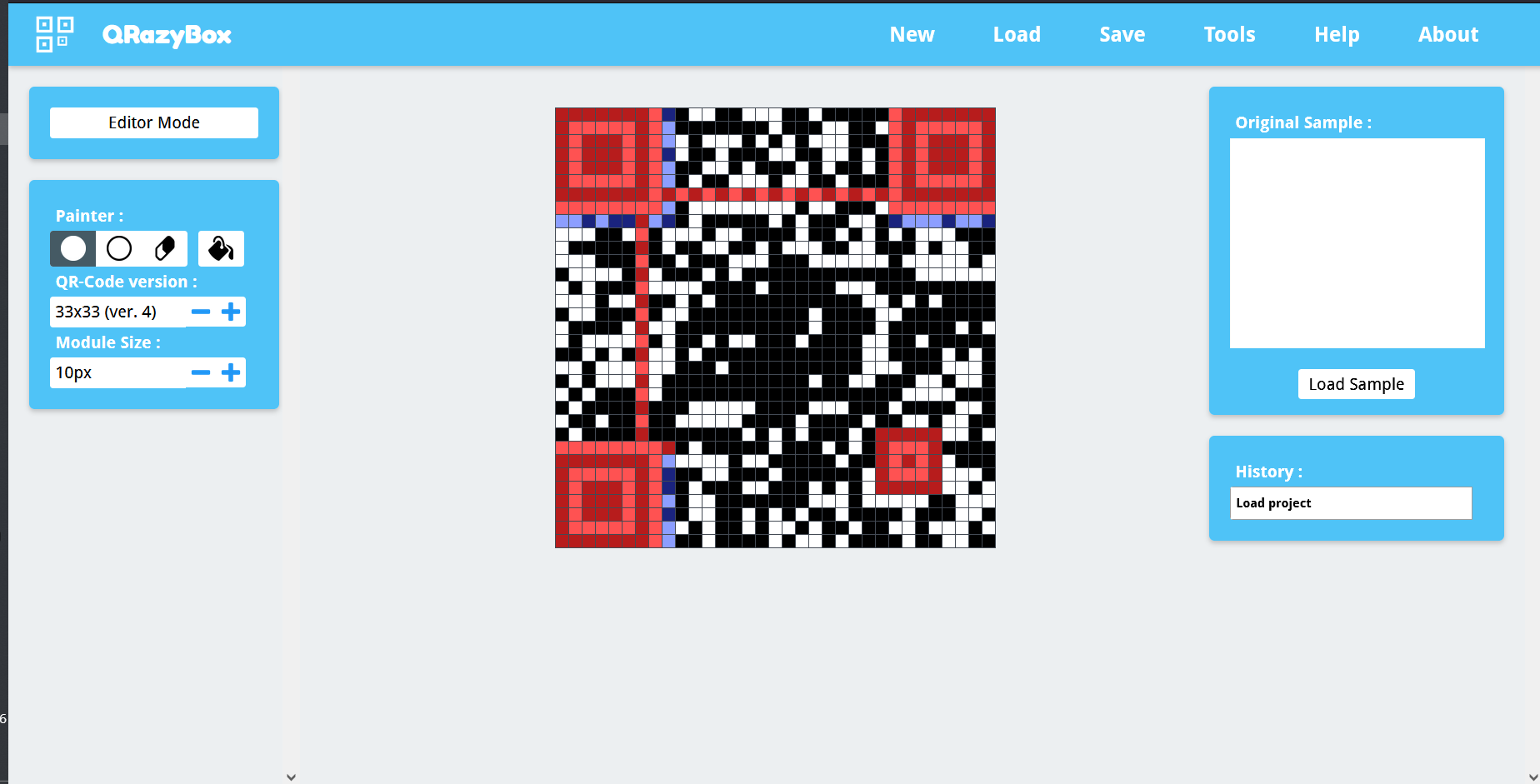

3-2.一张怪怪的名片

图片如下:

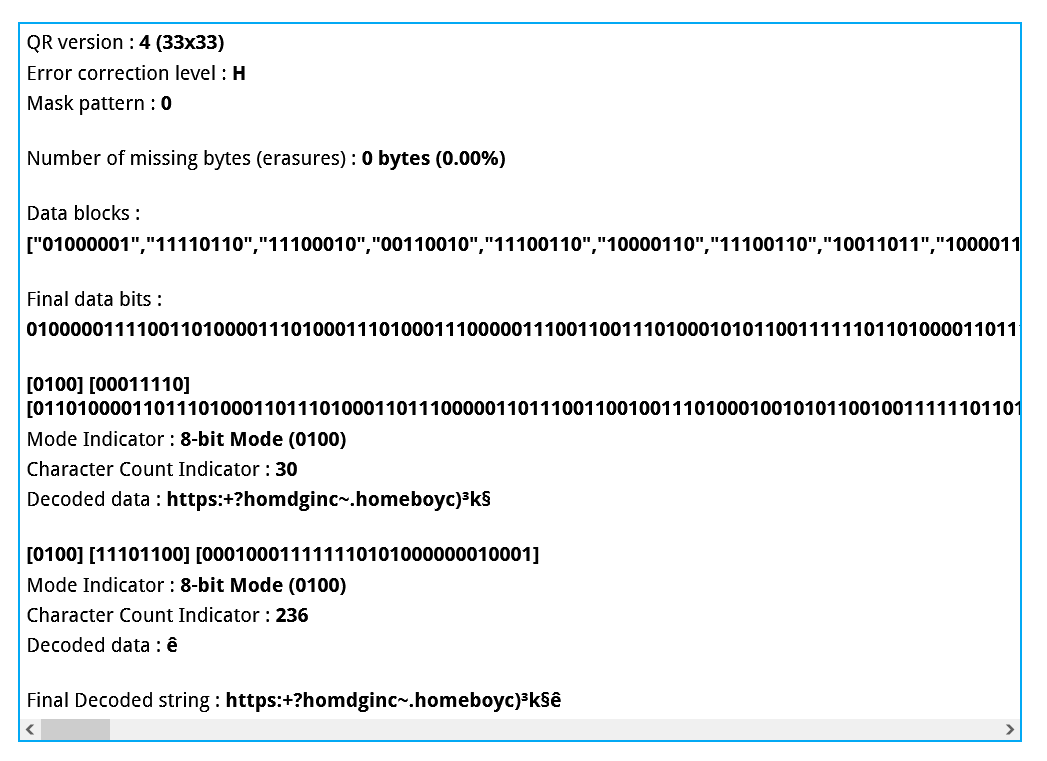

用PS抠出QR code拼接,再用QRazyBox修复:

但是信息依然还是有损坏的:

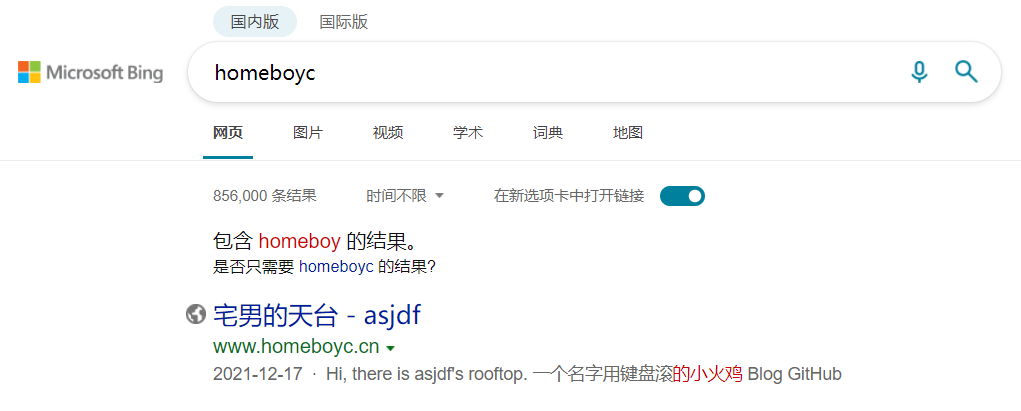

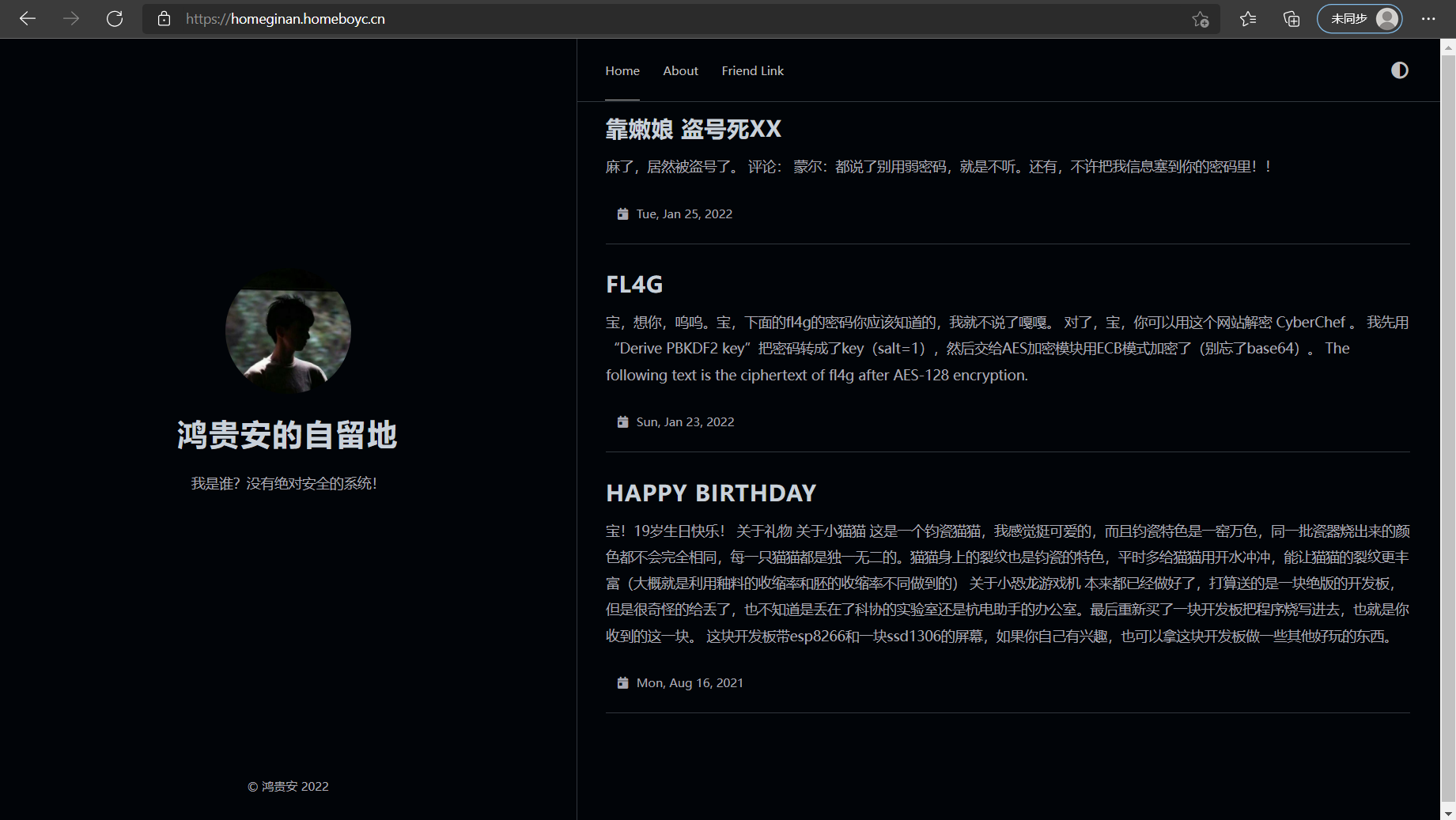

根据已知信息用bing搜索homeboyc,能够找到:

通过这个能够找到鸿贵安的blog。

通过3篇博客可以得到以下信息:

1.鸿贵安的女友叫蒙尔,

2.作为flag的密信息中包含了蒙尔的个人信息。

3.蒙尔的生日为2002年8月16日。

大胆推测密码为20020816,但是不对。

再结合hint以及两个人的名字缩写,最终的密码为hgame20020816。

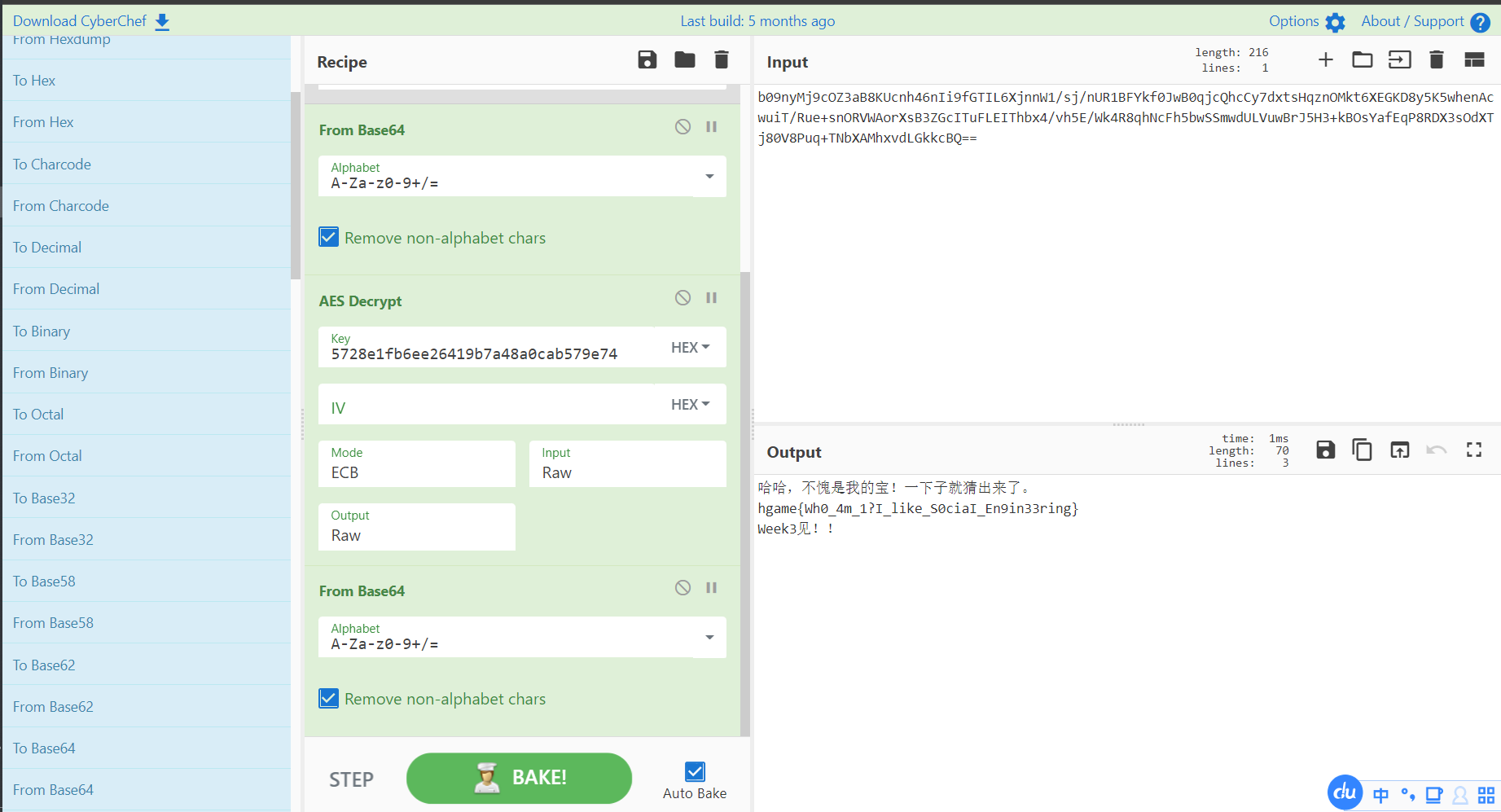

再根据提示用所给网站解密即可得到flag。

3-3.你上当了 我的很大

3.61G的超大压缩包。

压缩包套娃,一个套几个。只有真的有用的视频和其他视频大小不一样。这样的有四个。

(但是主办方放错了两个,所以后面直接给了)

这题考码制,四个不同的code,分别扫出来可以得到四个base64,转图得到四个图片,拼接为完整的QR code。扫码得flag。

4.PWN

4-1.blind

盲打,考proc文件系统,不会。

4-2.echo_sever

不会。

4-3.oldfashion_note

经典菜单题,很明显考堆,但可惜是最新的2.31的libc,不会(

5.REVERSE

5-1.xD MAZE

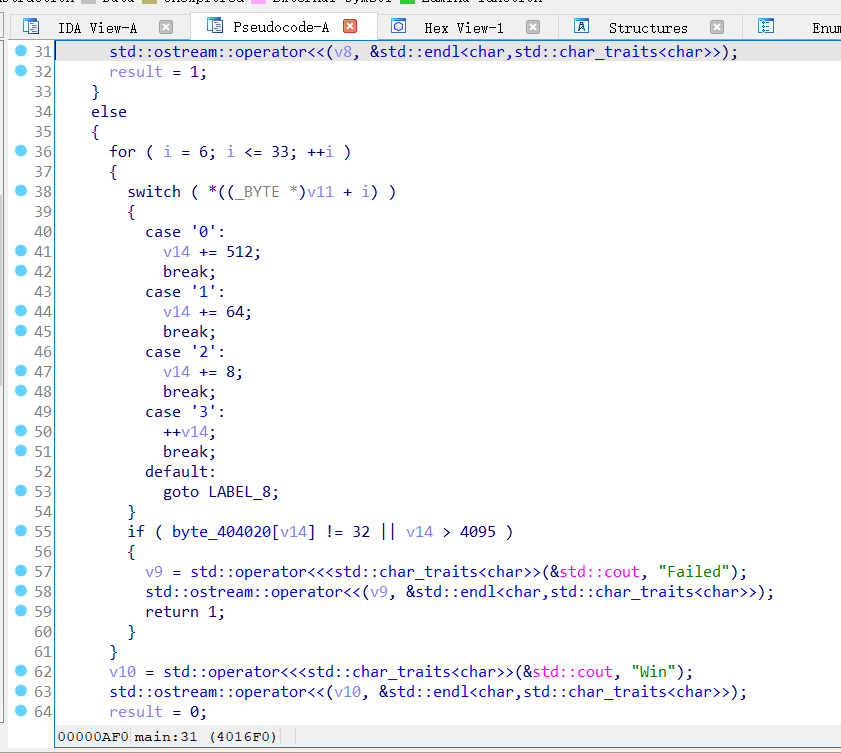

简单的迷宫题。

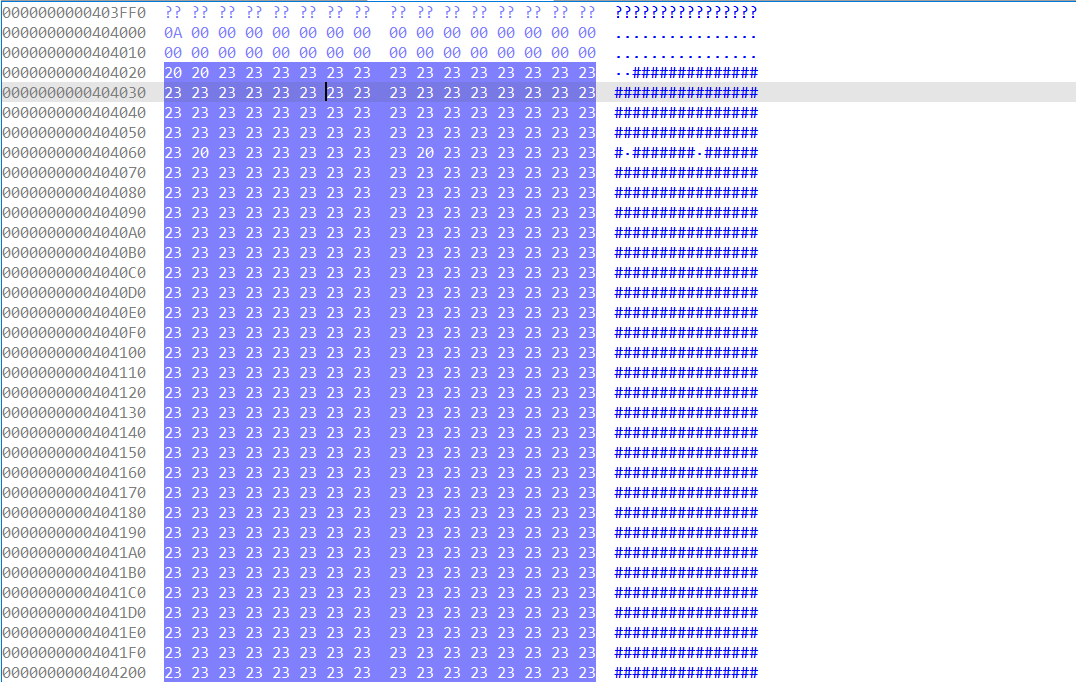

主逻辑很简单,从0出发,到4095,一共4096格,只能到空格的地方。

走的步数分别对应四个数字。

找到迷宫的图,复制下来保存为maze.txt。

写一个脚本:

1 | maze=str(open('./maze.txt').read()) |

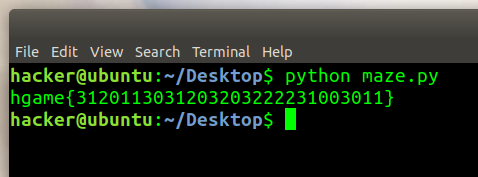

运行得到flag:

6.WEB

6-1.Apache!

不会。

6-2.webpack-engine

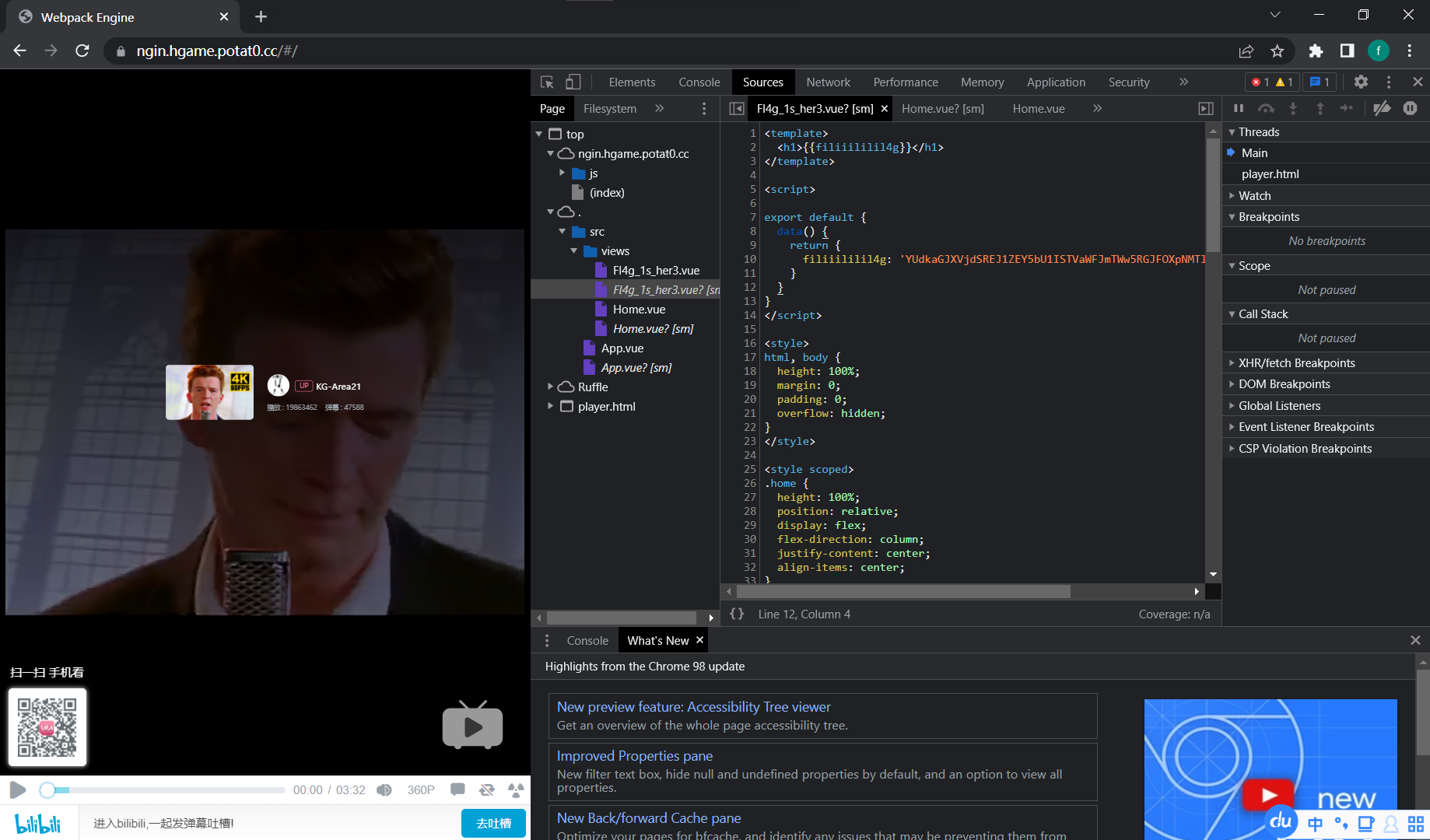

提示用Chrome打开,

点击网页的按钮,F12查看源码:

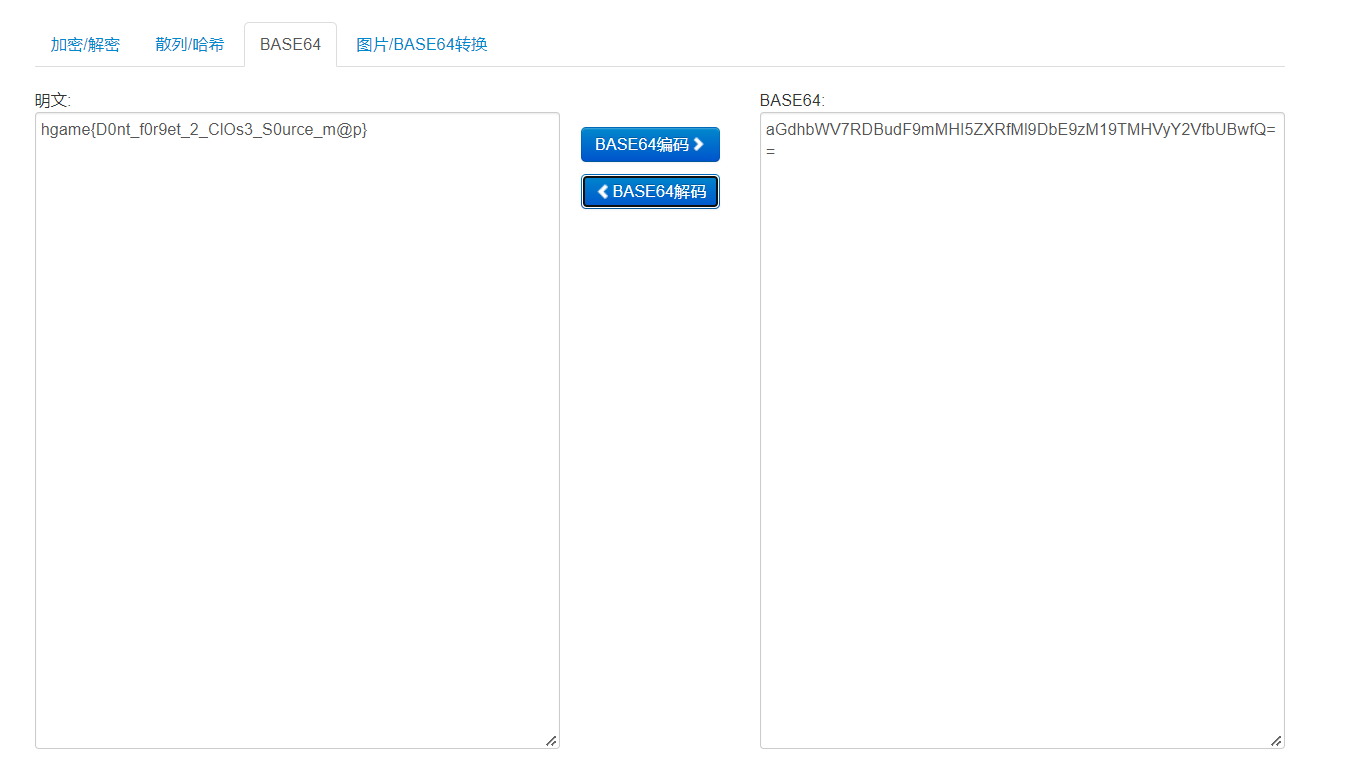

再base64解码两次即可得到flag:

6-3.At0m的留言板

不会。

6-4.Pokemon

不会。

6-5.一本单词书

不会。